Notícias de economia, do mercado e das empresas do Brasil e do mundo, além de dicas e calculadoras para administrar suas finanças pessoais

Pietro Mendes havia sido afastado por decisão judicial na última semana. Presidente do conselho volta ao cargo a tempo de participar de discussão sobre dividendos. O desembargador federal Marcelo Saraiva decidiu nesta terça-feira (16) devolver o cargo de presidente do Conselho de Administração da Petrobras a Pietro Mendes – que havia sido afastado por decisão judicial na última semana.

Pietro Mendes, em Comissão Mista no Senado, em 2018.

Geraldo Magela/Agência Senado

A 4ª Turma do Tribunal Regional Federal da 3ª Região ainda precisa discutir o assunto para que a decisão seja definitiva.

Para o desembargador, não há conflito de interesses na indicação de Mendes ao cargo e na suspensão dele do cargo "revela-se evidente o perigo de dano ou risco ao resultado útil do processo, caso não concedido o efeito suspensivo".

A decisão chega a tempo de Pietro comandar a próxima reunião do Conselho de Administração da Petrobras, na próxima sexta-feira (19). Segundo apurou o g1, na ocasião, os conselheiros devem debater a distribuição de dividendos extraordinários aos acionistas.

Decisões suspensas

Na terça-feira (15), o desembargador também suspendeu outra decisão do juiz federal que afastou o conselheiro Sergio Rezende do cargo. Ambos, Mendes e Rezende, são representantes da União – que havia perdido poder de voto com os afastamentos.

Na última semana, o juiz federal Paulo Cezar Neves afastou Pietro do cargo, em ação movida pelo deputado estadual Leonardo Siqueira Lima (Novo-SP).

O juiz entendeu que havia conflito de interesses no fato de Pietro ocupar o cargo no conselho e, ao mesmo tempo, comandar a Secretaria de Petróleo, Gás Natural e Biocombustíveis do Ministério de Minas e Energia – pasta à qual a Petrobras está vinculada.

Além disso, a decisão também avaliou que a indicação do governo teria contrariado o estatuto da Petrobras, uma vez que o nome não foi escolhido entre candidatos de uma lista tríplice, elaborada por uma empresa independente.

Gerson Camarotti: 'Presidente sabe que agora precisa pacificar a Petrobras'

Na sexta-feira (12), a União recorreu da decisão, pedindo a recondução de Pietro Mendes ao cargo de presidente do Conselho de Administração da estatal.

No documento, o advogado da União afirma que não há conflito de interesses, uma vez que "a atuação da Petrobras contempla a tutela de interesses públicos e a função ocupada pelo indicado [...] é igualmente de ordem pública".

Leia também:

Distribuição de dividendos pela Petrobras não gera problemas para investimentos da estatal, diz Haddad

Governo cria grupo de trabalho para monitorar preço do petróleo diante de conflito no Oriente Médio

Entenda o processo

A suspensão dos mandatos do Conselho da Petrobras têm como base ações protocoladas contra a primeira composição do Conselho de Administração da Petrobras sob o governo de Luiz Inácio Lula da Silva (PT), que questionam eventual conflito de interesses dos integrantes do colegiado.

O conselho é o órgão responsável pelas decisões estratégicas da Petrobras, sendo composto por:

seis representantes da União;

quatro representantes dos acionistas minoritários, ou seja, investidores privados;

uma representante dos petroleiros, eleita por eles.

A Petrobras segue um processo interno de verificação dos currículos indicados, que passa por análise da área técnica, parecer do Comitê de Elegibilidade e do Comitê de Pessoas.

Esse parecer é opinativo, cabendo ao Conselho de Administração vigente a decisão sobre levar um parecer favorável ou não aos nomes indicados para apreciação da Assembleia de Acionistas.

Petrobras

Jornal Nacional/Reprodução

Contudo, como a União tem 36,6% de participação na Petrobras, seu poder de voto na Assembleia é suficiente para eleger os indicados, mesmo com pareceres contrários pela governança da estatal.

Foi o que aconteceu em 2023. Naquela ocasião, o Conselho de Administração da Petrobras era composto por integrantes do governo passado, do ex-presidente Jair Bolsonaro (PL), e representantes dos minoritários.

Tanto os comitês quanto o colegiado deram pareceres contrários a algumas indicações da União, entre elas a de Pietro Mendes.

Contudo, o Ministério de Minas e Energia havia elaborado um parecer jurídico que viabilizou a eleição. Além disso, uma decisão do então ministro do Supremo Tribunal Federal (STF) Ricardo Lewandowski sobre vedações para indicações na Lei das Estatais também abriu caminho para a eleição.

|

G1 Tue, 16 Apr 2024 23:15:14 -0000 - |

Veja as dezenas sorteadas: 09 - 23 - 25 - 26 - 35 - 58. Quina teve 66 apostas ganhadoras; cada uma vai levar R$ 55,3 mil. Aposta única da Mega-Sena custa R$ 5 e apostas podem ser feitas até as 19h

Marcelo Brandt/G1

O sorteio do concurso 2.713 da Mega-Sena foi realizado na noite desta terça-feira (16), em São Paulo. Nenhuma aposta acertou as seis dezenas, e o prêmio para o próximo sorteio acumulou em R$ 72 milhões.

Veja os números sorteados: 09 - 23 - 25 - 26 - 35 - 58

5 acertos - 66 apostas ganhadoras: R$ 55.368,20

4 acertos - 4.712 apostas ganhadoras: R$ 1.107,90

O próximo sorteio da Mega será na quinta-feira (18).

Mega-Sena, concurso 2.713

Reprodução/Caixa

Entenda como funciona a Mega-Sena e qual a probabilidade de ganhar o prêmio

Para apostar na Mega-Sena

As apostas podem ser feitas até as 19h (horário de Brasília), em qualquer lotérica do país ou pela internet, no site da Caixa Econômica Federal – acessível por celular, computador ou outros dispositivos.

É necessário fazer um cadastro, ser maior de idade (18 anos ou mais) e preencher o número do cartão de crédito.

Probabilidades

A probabilidade de vencer em cada concurso varia de acordo com o número de dezenas jogadas e do tipo de aposta realizada. Para a aposta simples, com apenas seis dezenas, que custa R$ 5, a probabilidade de ganhar o prêmio milionário é de 1 em 50.063.860, segundo a Caixa.

Já para uma aposta com 15 dezenas (limite máximo), com o preço de R$ 22.522,50, a probabilidade de acertar o prêmio é de 1 em 10.003, ainda segundo a Caixa.

|

G1 Tue, 16 Apr 2024 23:02:22 -0000 - |

Ministro de Minas e Energia, Alexandre Silveira, afirma que essa medida poderia garantir a melhoria na qualidade dos serviços. O ministro de Minas e Energia, Alexandre Silveira, discute com o grupo de trabalho de renovação das concessões de distribuição de energia a previsão, nos novos contratos, de criação de canais de atendimento direto a prefeituras e governos estaduais. Segundo Silveira, essa medida poderia garantir melhoria na fiscalização dos serviços e na qualidade de atendimento por parte das distribuidoras. Nesta terça-feira (16), Silveira se encontrou com o prefeito de São Paulo, Ricardo Nunes (MDB ) para tratar do assunto. Nunes critica a distribuidora que atende à capital e à região metropolitana de São Paulo, a Enel SP. Alexandre Silveira diz que falhas da Enel em São Paulo serão investigadas Mais cedo, nesta terça-feira (16), o prefeito entregou ao presidente da Câmara dos Deputados, Arthur Lira (PP), um projeto de lei que dá aos municípios e ao Distrito Federal o poder de fiscalizar as empresas. O texto ainda determina que o Ministério de Minas e Energia, a quem compete a renovação dos contratos, consulte as prefeituras antes de decidir sobre a continuidade da concessão. A apresentação da proposta vem na esteira de declarações do prefeito contra a empresa responsável pela distribuição de energia elétrica na capital e na região metropolitana de São Paulo, a Enel SP. Dois eventos recentes acirraram o debate sobre a qualidade dos serviços de distribuição: o apagão de 3 de novembro de 2023, que deixou milhões de clientes sem energia por dias; os blecautes no centro de São Paulo, em março. Renovação das concessões No momento, o governo está conduzindo o processo de renovação de contratos de distribuição de energia com 20 empresas espalhadas pelo país. Os contratos se encerram até 2031 e, juntos, representam 62% do mercado. Estão nesse grupo empresas como a Light, Enel Rio e Enel SP. O governo é o responsável por dar prosseguimento à renovação, com a publicação de um decreto que vai listar os critérios para os novos contratos. Contudo, esse decreto está atrasado. Na última segunda-feira (15), Silveira disse que o texto deve sair em até 15 dias. No início do mês, o ministro afirmou que usaria o processo de renovação dos contratos para "arrancar até a última gotinha" das distribuidoras.

|

G1 Tue, 16 Apr 2024 21:49:07 -0000 - |

Valorização da moeda norte-americana frente ao real está relacionada ao acirramento dos conflitos no Oriente Médio, à piora de expectativa por uma queda de juros nos Estados Unidos e ao afrouxamento da meta fiscal para controle das contas públicas do Brasil. Notas de dólar

Karolina Grabowska

Nos últimos sete dias, o dólar disparou frente ao real. A moeda norte-americana saltou de R$ 5 para R$ 5,26, o que representa uma alta de 5,25% nesse curto período.

Após o encerramento do pregão desta terça-feira (16), o dólar não só atingiu como renovou seu maior patamar em mais de um ano, acendendo um alerta para o governo brasileiro e sua equipe econômica.

Em 2023, a moeda norte-americana havia acumulado uma queda de 8,06% no primeiro ano da gestão de Luiz Inácio Lula da Silva (PT). Foi um fator importante para o controle da inflação e o consequente início do ciclo de corte de juros.

No início de 2024, o caminho se inverteu. Até aqui, o dólar passou a acumular ganhos de 8,60% sobre o real — impulsionado, em especial, pelas altas desta semana.

Três fatores relacionados à migração de investimentos para os Estados Unidos e às contas do governo brasileiro ajudam a explicar a desvalorização da moeda brasileira nesta semana. São eles:

▶️ Piora nas expectativas sobre cortes na taxa de juros norte-americana

▶️ Escalada dos conflitos entre Irã e Israel

▶️ Mudança na meta fiscal anunciada pelo governo brasileiro

Expectativa sobre os juros nos EUA

Desde a última decisão do Federal Reserve (Fed, o banco central dos EUA), foram divulgados novos dados da economia norte-americana, que indicaram um mercado de trabalho aquecido e aceleração da inflação no país. São informações importantes e que deixam o BC dos EUA receoso de cortar os juros do país.

Queda de juros nos Estados Unidos ajuda a valorizar o real frente ao dólar. Quando os juros estão elevados por lá, a rentabilidade das Treasuries (títulos públicos norte-americanos), os mais seguros do mundo, é maior. Assim, quem busca segurança e boa remuneração prioriza o investimento no país.

Em relação a moedas emergentes, como o real, o movimento de valorização do dólar fica ainda mais claro, porque investidores deixam as aplicações mais arriscadas para destinar recursos aos EUA. Quanto menos dólar entra no mercado brasileiro, mais a moeda norte-americana se valoriza.

Na semana passada, no dia 10, houve a divulgação do índice de preços ao consumidor (CPI, na sigla em inglês) dos Estados Unidos. Contra as expectativas do mercado financeiro, a inflação ao consumidor acelerou e chegou a 3,5% em março, ante 3,2% registrados em fevereiro.

Após a divulgação dos dados, a maioria das bolsas pelo mundo ficaram no vermelho. As três principais bolsas de valores de Wall Street fecharam em queda, assim como alguns índices acionários na Europa.

Aqui, o dólar passou dos R$ 5,0070 para R$ 5,0774, alta de 1,41% no dia. Mais números de inflação ao produtor, divulgados ainda na semana passada, levaram a moeda americana a R$ 5,1212 na sexta-feira.

Escalada dos conflitos entre Irã e Israel

No fim de semana, um novo capítulo complicou a situação. O Irã lançou um ataque de mísseis e drones contra Israel, após um suposto ataque israelense contra a embaixada iraniana na Síria.

Desde então, o mundo está observado a possibilidade de que Israel possa revidar um ataque realizado pelo Irã no último fim de semana. Caso isso aconteça, os conflitos podem se agravar no Oriente Médio — região que já tem sido paco dos embates sangrentos entre Israel e o grupo terrorista Hamas.

O aumento dos conflitos também significa uma fuga para o dólar, que é considerado um investimento mais seguro. Esse processo valoriza a moeda norte-americana e, por consequência, desvaloriza as moedas emergentes. A primeira reação do mercado veio cedo: o dólar disparou na segunda-feira, chegando à casa dos R$ 5,18.

"Queira ou não, dólar é proteção. É proteção no mundo inteiro. Então, na sexta-feira (12), quando aconteceram os ataques, o mundo inteiro correu para o dólar", explicou o analista de investimentos Vitor Mizara, na segunda-feira (15), após o início dos conflitos.

Fontes falam em resposta moderada de Israel ao Irã; resposta militar não deve acontecer em território iraniano

A região também é importante produtora de petróleo, o que afeta a cotação da commodity no mercado internacional. A alta do petróleo é uma preocupação primordial por aqui porque acrescenta pressão à política de preços da Petrobras.

Um aumento do preço do petróleo deveria afetar diretamente os valores de combustíveis no Brasil, mas a empresa tem segurado os reajustes desde a mudança da política de preços em maio do ano passado.

Mudanças na meta fiscal

Entenda a linha do tempo da escalada de tensões entre Irã e Israel

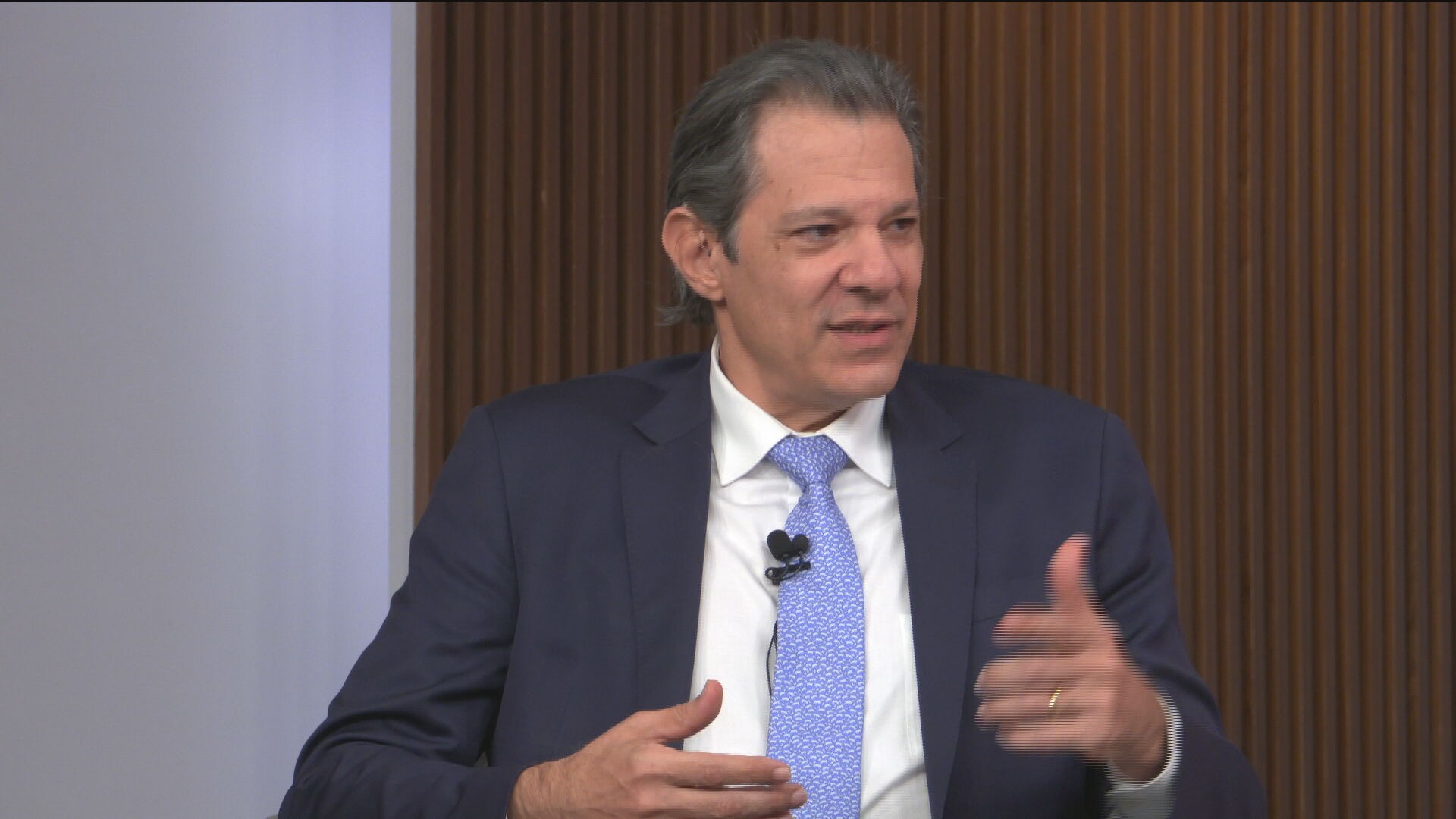

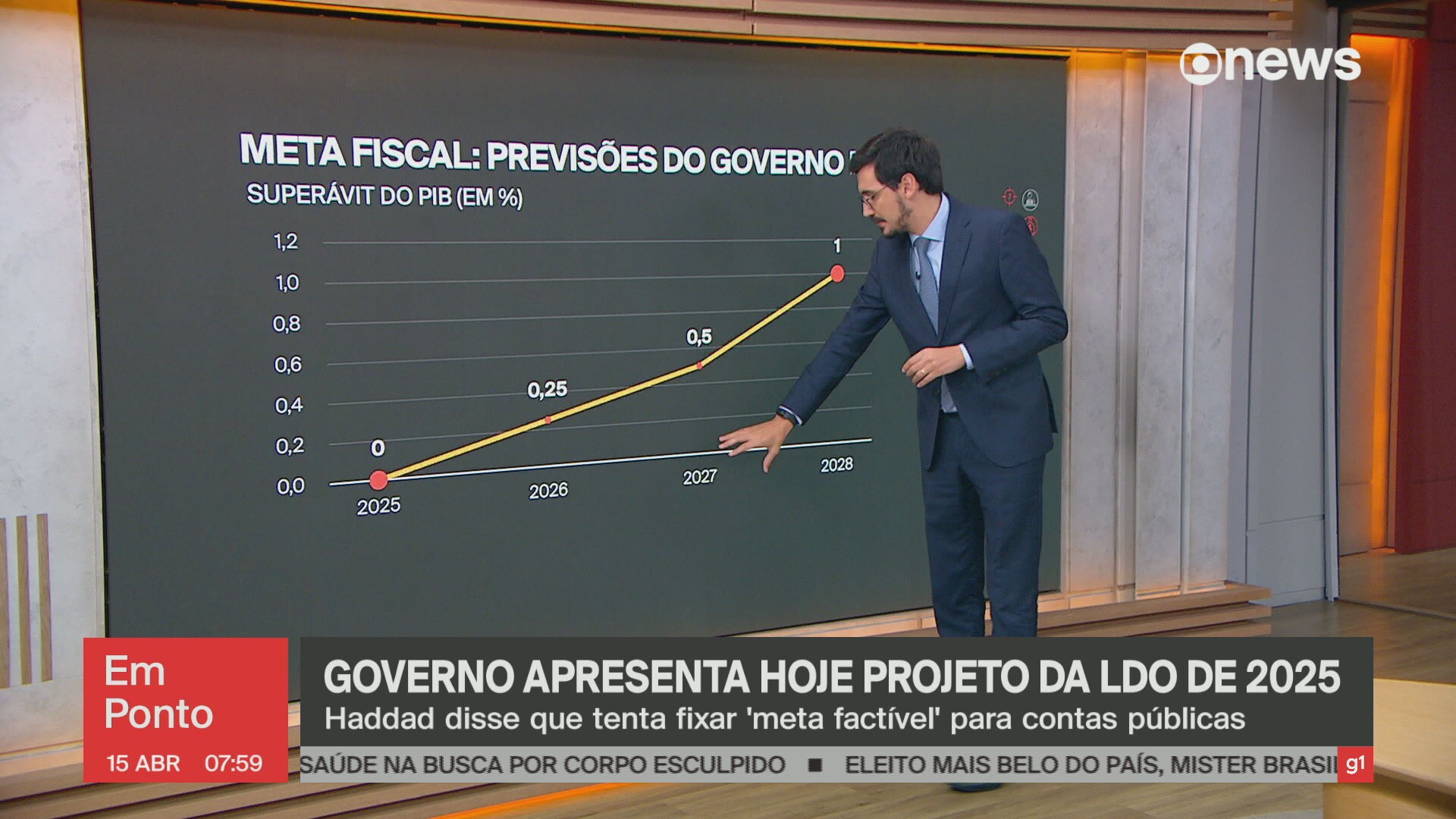

O último elemento para a disparada do dólar nos últimos dias foi a mudança na projeção fiscal do país, anunciada nesta segunda-feira (15) pelo ministro da Fazenda, Fernando Haddad. A nova previsão é de déficit zero para 2025 — e não mais de superávit de 0,5% do Produto Interno Bruto (PIB), como previsto até o ano passado.

▶️ Para entender melhor:

Superávit é quando o governo consegue gastar menos do que arrecada com impostos e guarda dinheiro para pagar a dívida pública.

Déficit é o contrário: quando o governo gasta mais do que arrecada, e as contas ficam no vermelho, com aumento da dívida pública.

A mudança na meta significa abrir mais espaço para gastos, diante de uma dificuldade para aumentar receitas no próximo ano. O mercado financeiro não gostou do afrouxamento ainda no segundo ano da existência do novo arcabouço fiscal.

Segundo o blog do Valdo Cruz, o governo poderia ter optado por cortes para atingir esse patamar, mas a equipe econômica acabou avaliando que o clima no Congresso Nacional não é mais favorável a aumento de receitas e, por outro lado, o presidente Lula não quer sacrificar projetos de investimentos.

Com o afrouxamento do arcabouço, o cálculo dos investidores é o seguinte:

O país tem uma perspectiva menor de controle da dívida pública;

Um país mais endividado tem uma probabilidade maior de não cumprir os pagamentos, e se torna mais arriscado;

Um país mais arriscado só se torna atrativo se pagar juros mais altos pelos títulos;

Com países mais seguros pagando juros mais altos no exterior, o Brasil fica menos atrativo;

Se o Brasil está pouco atrativo, os investidores tiram dólares do país.

Por isso, na noite de ontem, o presidente do Banco Central (BC), Roberto Campos Neto, alertou que mudar a meta fiscal não é o ideal e que a política monetária precisa andar junto à política fiscal. Em outras palavras, indicou que o patamar de juros no final do ciclo de quedas pode ser reavaliado.

No boletim Focus (relatório que reúne as projeções de economistas) divulgado nesta terça-feira, as estimativas para a taxa Selic já saíram de 9% para 9,13% em 2024. Juros altos por mais tempo são prejudiciais para a economia porque tornam o acesso ao crédito mais caro e reduzem o consumo.

Mudar meta fiscal não é o ideal, diz Campos Neto

|

G1 Tue, 16 Apr 2024 20:04:48 -0000 - |

Destinadas a colecionadores, as moedas de prata têm valor de face de R$ 5 e foram vendidas por R$ 440. Tiragem inicial foi de 3 mil unidades. Moeda comemorativa aos 200 anos da Constituição de 1824 lançada pelo Banco Central nesta quinta

Raphael Ribeiro/BCB

A moeda em comemoração aos 200 anos da primeira Constituição do Brasil está esgotada. A tiragem inicial foi de 3 mil unidades.

Destinados a colecionadores, a moeda foi produzida em prata e cravada em sua face com o valor de R$ 5. Cada unidade custava R$ 440.

O Banco Central lançou a moeda comemorativa no dia 11, e informou que o número de unidades poderá subir para até 10 mil peças. O site Clube da Medalha, que realizou as vendas, não estipula data para início de uma nova tiragem.

A moeda foi apresentada em um evento no Salão Nobre da Câmara dos Deputados, com a presença de representantes do BC, da Casa da Moeda e da Câmara.

Em uma de suas faces, a peça tem gravada a ilustração do livro manuscrito da primeira Constituição do país, outorgada pelo imperador D. Pedro I. Também estão cravadas as seguintes legendas: “Primeira Constituição”, “Poder Legislativo”, “200 Anos” e “1824-2024”.

Na outra face, a moeda tem a representação do Palácio do Congresso Nacional, em Brasília. Ao fundo, ilustrações de dois círculos fazem referência aos plenários da Câmara e do Senado. Estão gravadas, ainda, as seguintes legendas: “BRASIL”, “2024” e “5 REAIS”.

LEIA TAMBÉM

Copa do Mundo, Olimpíadas, Ayrton Senna: relembre as moedas comemorativas lançadas pelo BC

PERNAMBUCO: Empresário Rodrigo Carvalheira é preso suspeito de estuprar e agredir mulheres

ESTADOS UNIDOS: Morre OJ Simpson, ex-jogador de futebol americano absolvido da acusação de matar a ex-mulher

Veja detalhes da moeda lançada em comemoração aos 200 anos da primeira Constituição do Brasil

Constituição imposta por Dom Pedro I

O diretor de Administração do Banco Central, Rodrigo Alves Teixeira, afirmou que o lançamento da peça é uma contribuição da autoridade monetária para que a lembrança da primeira Constituição se "torne perene na memória da nação brasileira".

"O Banco Central está lançando hoje uma moeda comemorativa, homenageando, ao mesmo tempo, as duas câmaras do Poder Legislativo e o texto legal que os deu origem. Presente e passado se encontram nessa moeda, que, de um lado, mostra o Palácio do Congresso Nacional, símbolo do Poder Legislativo; e, de outro, o livro aberto da primeira Constituição, com a pena, como foi escrito 200 anos atrás", declarou.

Homenageada pelo BC, a primeira Constituição brasileira foi outorgada — isto é, imposta — por D. Pedro I, em 25 de março de 1824, menos de dois anos após a proclamação da Independência do Brasil. Ficou em vigor por 65 anos, sendo a mais longeva do Brasil até hoje.

O primeiro texto constitucional brasileiro estabeleceu no Brasil uma monarquia constitucional hereditária. Também instituiu, pela primeira vez, o Poder Legislativo bicameral, prevendo a existência da Câmara dos Deputados e do Senado, e mais três Poderes (Executivo, Judiciário e Legislativo).

A Constituição de 1824 ainda criou o Supremo Tribunal de Justiça que, atualmente, é o Supremo Tribunal Federal (STF).

Além da homenagem aos 200 anos da primeira Constituição, o Banco Central já lançou diversas moedas comemorativas ao longo da história. Em 2022, disponibilizou, por exemplo, duas peças para comemorar o Bicentenário da Independência do Brasil.

Em uma das faces, peça tem gravada a ilustração do livro manuscrito da primeira Constituição do país

Raphael Ribeiro/BCB

|

G1 Tue, 16 Apr 2024 19:20:06 -0000 - |

Informação foi confirmada pelo secretário da Receita, Robinson Barreirinhas. Ele citou aparelhos eletrônicos, brinquedos, cosméticos, entre outros produtos que não se adequem às regras brasileiras. Robinson Barreirinhas, secretário da Receita Federal

Edilson Rodrigues/Agência Senado

O secretário da Receita Federal, Robinson Barreirinhas, afirmou nesta terça-feira (16) que está em contato com agências reguladoras para barrar a importação de remessas internacionais que não estejam de acordo com as regras brasileiras. O objetivo é proteger o consumidor.

"Estamos monitorando o comportamento das plataformas. Sei que há galpões grandes sendo construídos. A Receita Federal tem ferramentas para limitar abusos ao comércio nacional e utilizaremos eles para que isso não saia do controle. Demos alguns recados, você está vindo aqui e construindo galpões, lembre que a conta não é definitiva", declarou Barreirinhas, durante participação em evento da Frente Parlamentar do Empreendedorismo (FPE).

A autarquia tem tratado sobre o tema com entidades como:

a Agência Nacional de Telecomunicações (Anatel), responsável por regras para aparelhos eletrônicos, como aparelhos celulares;

a Agência Nacional de Vigilância Sanitária (Anvisa), que trata de cosméticos;

e o Instituto Nacional de Metrologia, Qualidade e Tecnologia (Inmetro), que regulamenta o mercado local de brinquedos, roupas e calçados.

Segundo o secretário, o objetivo das tratativas é colher mais informações sobre os padrões técnicos cobrados da indústria nacional, e replicá-los para as importações, barrando aquelas que não estiverem nas regras.

Robinson Barreirinhas observou que as fábricas de roupas brasileiras, pelas normas técnicas, têm de seguir padrões de tecidos e de tintas para evitar riscos ao consumidor. O mesmo acontece com os demais setores.

Consumidores brasileiros gastaram R$ 6,4 bilhões em encomendas internacionais em 2023

No caso de brinquedos, por exemplo, ele citou o possível risco à crianças -- que costumam levá-los à boca.

"Isso não depende de lei nem nada. Se houver um laudo que a plataforma não pode vender o produto, vai mandar de volta ou vai destruir", afirmou o secretário da Receita Federal, Robinson Barreirinhas.

Se as empresas de comércio internacional insistirem no envio de produtos que não estejam de acordo com as regras brasileiras, Barreirinhas informou que a companhia poderá ser removida do programa Remessa Conforme.

A iniciativa concede isenção de imposto de importação para compras abaixo de US$ 50. Se for excluída do programa, a alíquota do tributo é de 60%. Além disso, há a incidência de 17% em ICMS.

O secretário confirmou, também, que a alíquota atual do imposto de importação, em zero para produtos de até US$ 50, pode ser elevada no futuro.

"A portaria do Remessa Conforme diz que a Receita vai monitorar o andamento do programa, e fará relatórios bimestrais, inclusive sugerindo alíquotas do imposto de importação", acrescentou.

Entenda

Governo desiste de taxar encomendas internacionais, entre pessoas físicas, de até US$ 50

Desde agosto do ano passado, estão valendo novas regras para compras internacionais por meio dos chamados "market places", que englobam sites do exterior ou aplicativos, nas quais não há cobrança do imposto de importação para encomendas abaixo de US$ 50 – desde que as empresas façam adesão ao "Remessa Conforme".

Com a tarifa zero para importações, porém, o governo está abdicando de arrecadação no momento em que busca elevar a receita para tentar cumprir as metas fiscais – o objetivo é zerar o rombo neste ano.

Além disso, o governo vem recebendo fortes críticas do setor varejista brasileiro, que enfrenta a competição com produtos importados, principalmente da China.

Em nota técnica divulgada no ano passado, a Secretaria da Receita Federal estimou que a isenção para compras internacionais de até US$ 50, se mantida pelo governo federal, resultará em uma "perda potencial" de arrecadação de R$ 34,93 bilhões até 2027.

Em meados do ano passado, o ministro da Fazenda, Fernando Haddad, afirmou que as medidas anunciadas naquele momento para o comércio eletrônico representavam apenas o começo do processo de regularização, e indicou que haverá taxação por meio de tributos federais no futuro.

Empresas certificadas

De acordo com a Receita Federal, até fevereiro deste ano, sete plataformas de comércio eletrônico tinham se certificado para atuar no Programa Remessa Conforme. São elas:

Sinerlog

Aliexpress

Shein

Mercado livre

Shopee

Amazon

Magazine Luiza

Segundo a Receita Federal, entre as principais obrigações estabelecidas para o programa estão:

as plataformas devem passar a incluir, no momento da operação de venda em seus sites, o valor dos impostos (federal e estadual) -- para valores acima de US$ 50 e para empresas que não aderiram ao programa -- e repassá-los ao transportador que, por sua vez, efetiva o recolhimento à administração tributária.

as plataformas também devem fornecer todas as informações da operação ao transportador, para que ele possa cumprir as obrigações acessórias, tais como o preenchimento antecipado da Declaração de Importação.

Setor varejista

Também no mês de fevereiro deste ano, mais de 40 entidades do setor varejista brasileiro divulgaram um manifesto contra a demora da Receita Federal em taxar as importações via comércio eletrônico.

Entre aquelas que subscreveram o documento, estão o Instituto para Desenvolvimento do Varejo (IDV), a Força Sindical, a Eletros e o Centro das Indústrias do Estado de São Paulo (Ciesp).

"É injustificável a demora do governo em decidir sobre o fim da isenção dos impostos federais para vendas de até 50 dólares das plataformas internacionais de e-commerce, cujos efeitos seguem sendo analisados pelo Ministério da Fazenda, conforme vem sendo noticiado na imprensa. Não há mais o que aquilatar, considerando os claríssimos efeitos nocivos dessa benesse na indústria e no varejo nacionais, decorrentes da falta de isonomia tributária", avaliaram as entidades, em fevereiro.

Essas entidades alertam que o Dia das Mães, em maio, está próximo, e é considerada uma "data de extrema importância comercial, significando faturamento proporcional expressivo no balanço anual das empresas".

E acrescentam: "Caso a isenção de impostos para as plataformas internacionais seja mantida, os efeitos nocivos serão ainda mais graves".

|

G1 Tue, 16 Apr 2024 16:37:59 -0000 - |

Estimativa consta no projeto enviado ao Congresso Nacional; previsões para os próximos anos ainda serão revisadas. Texto para 2025 precisa ser aprovado pelos parlamentares. O projeto de Lei de Diretrizes Orçamentárias (PLDO) de 2025, enviado ao Congresso nesta segunda-feira (15) pelo governo federal, indica que a equipe econômica prevê rombos fiscais para o país durante todo o governo Lula. A área econômica mira em uma reversão do quadro – e diz que vai tentar um superávit fiscal de 0,25% em 2026, ou seja, um resultado positivo: arrecadar cerca de R$ 33 bilhões mais do que gastar. Em 2025, a meta passou a ser de receitas iguais a despesas. Déficit zero, mas também superávit zero. Apesar das metas de que as contas voltem ao azul, as últimas previsões oficiais dos Ministérios da Fazenda e do Planejamento são de que as contas terão rombo até 2026 -- o último da atual gestão. E que voltarão a ter superávit somente em 2027. A obtenção do equilíbrio das contas públicas é uma diretriz do ministro da Fazenda, Fernando Haddad. "Não é fácil. A medida provisória do finalzinho do ano [sobre déficit zero] foi menos bem recebida do que as medidas do ano passado. É da vida, da democracia, mas nós precisamos discutir seriamente esses casos para continuar na trilha de, ao equilibrar as contas [sem déficit], permitir que os juros caiam, permitir que o crescimento seja mais robusto", disse Haddad nesta segunda-feira (15). Mesmo com a previsão de que as contas permanecerão no vermelho em todo o governo Lula, a equipe econômica avalia que as metas serão atingidas nos próximos anos por estarem dentro da banda (dentro do intervalo previsto pelo arcabouço fiscal). Ou o superávit pode vir pelo abatimento de precatórios. Precatórios são dívidas que o governo tem que pagar e já foram reconhecidas pela Justiça. Se o governo conseguir adiantar esses pagamentos, libera espaço nas contas dos anos seguintes. Metas X estimativas Em termos de metas, o governo diz trabalhar para atingir o déficit zero neste ano e em 2025 – ou seja, levar os gastos públicos para um patamar semelhante ao da arrecadação. A meta anterior, de superávit já em 2025, foi alterada. Ou seja, a intenção do governo é atingir os seguintes resultados: 2024: déficit zero 2025: déficit zero 2026: superávit de 0,25%, cerca de R$ 33 bilhões Já em termos de projeções, o cenário é outro. O governo estima que, se o quadro atual for mantido, o país terá: 2024: rombo de R$ 9 bilhões; 2025: rombo de R$ 29,1 bilhões; 2026: rombo de R$ 14,37 bilhões. Haddad confirma meta de déficit zero e que salário mínimo deve ser de R$ 1.502 em 2025 Entenda Pela proposta, a meta central é de um saldo zero em 2025. Mas o resultado das contas públicas poderá oscilar entre um déficit de R$ 31 bilhões e um saldo positivo de igual tamanho, sem que o objetivo seja formalmente descumprido. Isso porque existe uma banda em relação à meta central (de déficit zero), de 0,25 ponto percentual do Produto Interno Bruto (PIB), para cima e para baixo. Para 2026, a meta central é de um superávit de 0,25% do PIB -- cerca de R$ 33 bilhões. Com a banda existente, as contas poderão oscilar entre um saldo zero e um superávit de R$ 66 bilhões. O governo explica, na LDO, que, em 2025 e 2026, as ADIs 7064 e 7047 permitem a exclusão do pagamento de precatórios. Com isso, esses valores poderão ser abatidos do resultado e, mesmo com déficit, a meta seria atingida em 2026. Histórico das contas e meta atual Entre 2014 e 2021, o Brasil teve déficit. Em 2022, foi registado um superávit de R$ 54 bilhões. Já no ano passado, as contas retornaram ao vermelho, com um saldo negativo de R$ 230 bilhões. Esses números envolvem somente o resultado primário -- que não considera as despesas do governo com os juros da dívida pública. A meta atual para as contas do governo em 2025, que ainda não foi alterada, é de um superávit de 0,5% do PIB, cerca de R$ 62 bilhões. O governo, no entanto, propôs a mudança para a meta de déficit zero – a medida ainda precisa passar pelo Legislativo. Com a redução da meta fiscal em 0,5 ponto percentual do PIB em 2025, e com uma flexibilização adicional de 0,75 ponto percentual do PIB no ano seguinte, se aprovados, o espaço que o governo pode obter para novos gastos públicos é de cerca de R$ 161 bilhões nos dois anos. O que diz a equipe econômica Na semana passada, o ministro da Fazenda, Fernando Haddad, já indicava que a meta para 2025, de um superávit de 0,5 do PIB, não era factível e seria alterada. "Nós estamos esgotando o tempo para fazer as contas necessárias para fixar uma meta factível à luz do que aconteceu de um ano para cá", declarou em entrevista a jornalistas na porta do ministério", disse Haddad, na ocasião. Segundo cálculos do Tesouro Nacional, a equipe econômica precisaria elevar a arrecadação, por meio de medidas adicionais, em R$ 296 bilhões em 2025 e 2026, para cumprir as metas fiscais existentes atualmente. No começo deste mês, a ministra do Planejamento e Orçamento, Simone Tebet, admitiu que "já está se exaurindo o aumento do orçamento brasileiro pela ótica da receita, ou seja, por meio de medidas para aumentar a arrecadação". "Passar disso significaria aumentar imposto. Até agora o que nós fizemos foi recuperar receitas públicas no Brasil sem aumentar impostos", declarou ela, naquele momento. Questionado nesta segunda-feira por que o governo está propondo mudança nas metas fiscais de 2025 e de 2026, o secretário do Tesouro Nacional, Rogério Ceron, afirmou que algumas medidas adotadas pela equipe econômica de aumento de arrecadação "tardaram a sua materialização". "Nós passamos boa parte do ano discutindo Carf, paralisações nos julgamentos no Carf, algumas medidas que levam tempo de maturação. E o resto é um pouco dessa conclusão que chegamos a esse processo de revisão. Nós tínhamos déficit estrutural de mais de 1% do PIB. Mas observando que temos uma trajetória consistente. Só por manter as metas, elas não teriam efeito, ou geraram efeito inverso. É melhor que o país dê passos na direção correta, inflação controlada do que fazer um movimento que pode colocar tudo a perder", declarou Ceron, a jornalistas.

|

G1 Tue, 16 Apr 2024 15:35:09 -0000 - |

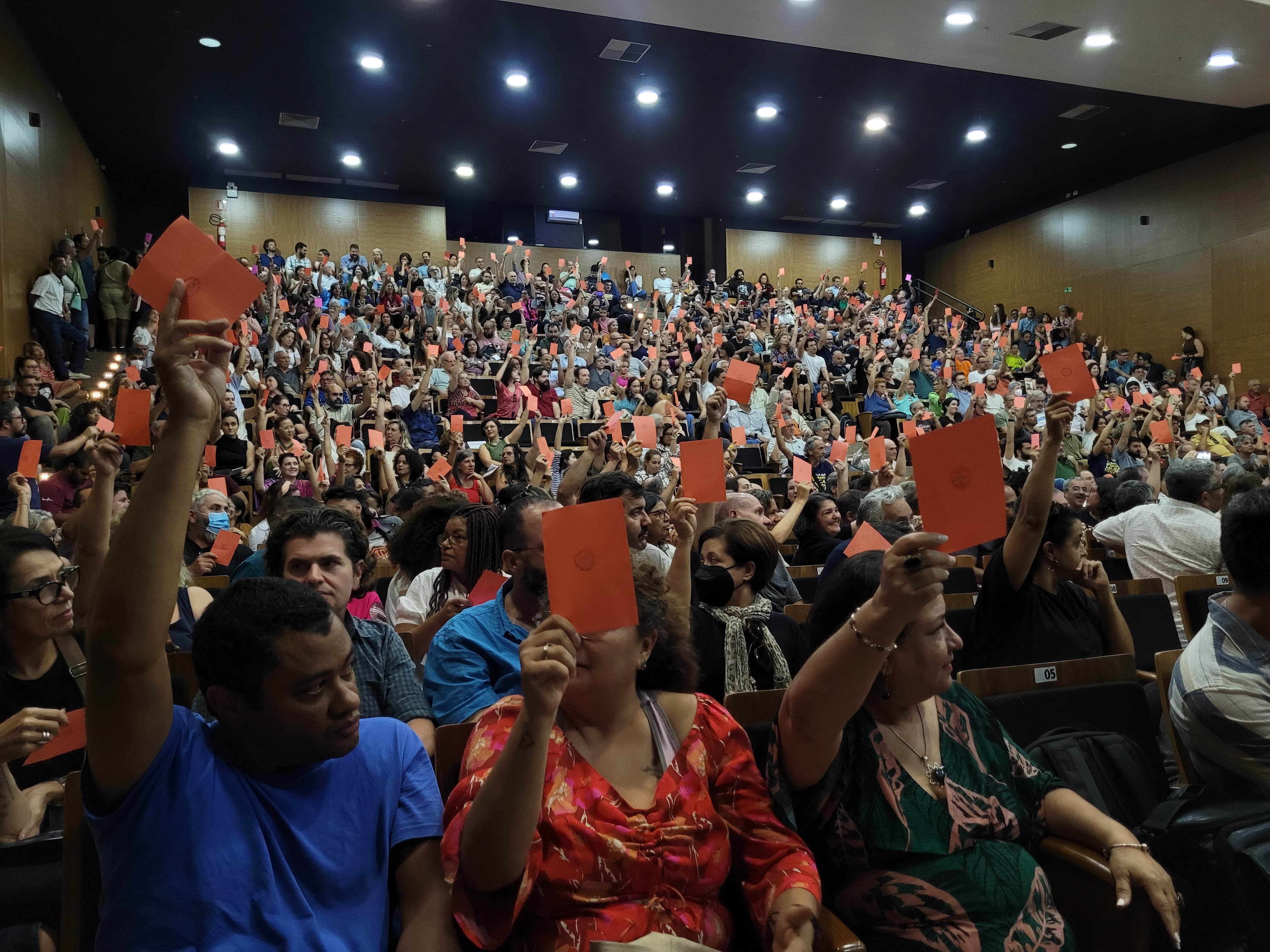

Proposta da Lei de Diretrizes Orçamentárias de 2025 foi enviada nesta segunda ao Legislativo. Texto ainda precisa ser aprovado pelo Congresso, onde pode sofrer alterações. Professores da UnB votam pela greve na universidade

Fernanda Bastos/g1

A equipe econômica informou que há recursos disponíveis para reajustes a servidores no próximo ano no projeto da Lei de Diretrizes Orçamentárias (PLDO) de 2025.

No entanto, a gestão do presidente Luiz Inácio Lula da Silva (PT) não detalhou, na proposta encaminhada ao Congresso nesta segunda-feira (15), os valores que serão destinados aos aumentos.

"Essas negociações ainda se encontram em curso. Não há valores definidos. Quem lidera essa discussão é o Ministério da Gestão. O que consta é apenas um cenário que, no agregado, é compatível com uma perspectiva inicial que havia sido anunciada pelo Ministério da Gestão. Tem espaço [para reajustes no orçamento de 2025] compatível com as necessidades que nos foram encaminhadas", declarou o secretário de Orçamento Federal, Paulo Bijos.

Em 2022, por exemplo, o governo Jair Bolsonaro (PL) informou em abril que havia R$ 11,7 bilhões separados para aumento a servidores no em 2023.

O reajuste linear concedido no ano passado, de 9% aos servidores públicos – o primeiro aumento amplo a servidores públicos em sete anos – foi concedido justamente com os valores reservados na LDO de 2023 pela área econômica do então ministro Paulo Guedes.

Pressão de servidores

O presidente Lula tem sido pressionado pelo funcionalismo, em meio a greves e manifestações de várias categorias por reajustes salariais.

Para 2023, o governo concedeu um aumento linear de 9%. E há sinalizações para mais 4,5% em 2025 e outros 4,5% em 2026. As negociações serão por categoria.

A ministra da Gestão, Esther Dweck, afirmou que, se as projeções se confirmarem, haverá um reajuste total de 19% a servidores ao final deste mandato de Lula. "Ninguém teria perda ao longo do governo. Mas não teríamos facilidade de recuperar perdas do governo anterior", disse na última quinta-feira (11).

Simone Tebet diz que não haverá mudança no limite de gastos

Negociação em 2024

Em meio a ameaças de paralisações e greves do funcionalismo, o governo propôs na semana passada aos servidores públicos federais um reajuste em auxílios como alimentação e creche.

O texto que o governo propôs reajusta já a partir de maio deste ano:

o auxílio-alimentação de R$ 658 para R$ 1 mil (alta de 51,9%);

a assistência à saúde complementar per capita média (auxílio-saúde) de R$ 144,38 para cerca de R$ 215;

a assistência pré-escolar (auxílio-creche) de R$ 321 para R$ 484,90

Além disso, o Executivo disse que busca abrir negociações separadas por categorias para eventuais aumentos salariais. O governo afirmou ter o compromisso de abrir todas as mesas de negociação até julho deste ano.

|

G1 Tue, 16 Apr 2024 13:46:15 -0000 - |

A moeda norte-americana avançou 1,64%, cotada a R$ 5,2697. Já o principal índice acionário da bolsa de valores brasileira encerrou com uma queda de 0,75%, aos 124.389 pontos. Dólar

Pixabay

O dólar fechou em forte alta nesta terça-feira (16) e atingiu seu maior patamar em mais de um ano, com investidores ainda repercutindo o aumento das tensões no Oriente Médio e a mudança da meta fiscal brasileira.

O mundo seguiu observando a possibilidade de que Israel possa revidar o ataque realizado pelo Irã no último fim de semana, o que pode agravar e espalhar o conflito na região.

Com o mercado já estressado pela tensão geopolítica, a notícia de que o governo deixará de perseguir um superávit das contas públicas já em 2025 aumentou o mau humor dos investidores. Agora, a projeção é de déficit zero no ano que vem, além de redução do superávit previsto para os anos seguintes.

Em meio ao cenário negativo, o Ibovespa, principal índice acionário da bolsa de valores brasileira, a B3, fechou em queda.

Veja abaixo o resumo dos mercados.

Dólar

O dólar subiu 1,64%, cotado a R$ 5,2697 — maior patamar desde 23 de março de 2023, quando fechou a R$ 5,2884. Veja mais cotações.

Com o resultado, acumula altas de:

2,90% na semana;

5,07% no mês; e

8,60% no ano.

No dia anterior, a moeda norte-americana avançou 1,24%, cotada em R$ 5,1847, no maior patamar em um ano.

Ibovespa

O Ibovespa recuou 0,75%, aos 124.389 pontos — menor nível desde 14 de novembro de 2023, quando fechou aos 123.166 pontos.

Com o resultado, acumula quedas de:

1,24% na semana;

2,90% no mês; e

7,30% no ano.

Na véspera, encerrou em queda de 0,49%, aos 125.334 pontos.

Entenda o que faz o dólar subir ou descer

DINHEIRO OU CARTÃO? Qual a melhor forma de levar dólares em viagens?

DÓLAR: Qual o melhor momento para comprar a moeda?

O que está mexendo com os mercados?

Apesar de o conflito no Oriente Médio continuar a pesar nos mercados nesta terça-feira (16), o destaque do dia no Brasil é a avaliação de que houve um aumento do risco fiscal do país.

Ontem, o ministro da Fazenda, Fernando Haddad, confirmou a redução da meta do governo Lula 3, que agora é ter déficit zero em 2025. Ele também informou que o salário mínimo deve ser de R$ 1.502 no próximo ano. Na LDO anterior, o projetado era de superávit de 0,5% do Produto Interno Bruto (PIB) para 2025 e de 1% para 2026.

Conforme apuração do blog do Valdo Cruz, essa mudança na meta significa abrir mais espaço para gastos, diante de uma dificuldade para aumentar receitas no próximo ano. O mercado financeiro não gostou do afrouxamento ainda no segundo ano da existência do novo arcabouço fiscal.

Ontem, o dólar fechou no maior patamar em um ano e continua subindo neste pregão, enquanto o Ibovespa enfrenta uma sequência de quedas. Investidores enxergam a medida como uma derrota da equipe econômica, que havia projetado superávit de 0,25% em 2025.

Segundo o blog, o governo poderia ter optado por cortes para atingir esse patamar, mas a equipe econômica acabou avaliando que o clima no Congresso não é mais favorável a aumento de receitas e, por outro lado, o presidente Lula não quer sacrificar projetos de investimentos.

Também na noite de ontem, o presidente do Banco Central (BC), Roberto Campos Neto, advertiu que mudar a meta fiscal não é o ideal e que a política monetária precisa andar junto à política fiscal. Em outras palavras, indicou que o patamar de juros no final do ciclo de quedas pode ser reavaliado.

No boletim Focus (relatório que reúne as projeções de economistas) desta semana, as estimativas para a taxa Selic já saíram de 9% para 9,13% em 2024. Juros altos por mais tempo são prejudiciais para a economia porque tornam o acesso ao crédito mais caro e reduzem o consumo.

Mudar meta fiscal não é o ideal, diz Campos Neto

Além disso, o mercado também segue atento aos desdobramentos dos conflitos no Oriente Médio. No fim de semana, o Irã lançou um ataque de mísseis e drones contra Israel, após acusarem o governo israelense de atacar a embaixada iraniana na Síria.

Há um esforço diplomático internacional, principalmente dos Estados Unidos e Europa, de conter a escalada das tensões, impedindo que Israel responda ao ataque.

No entanto, o governo israelense prometeu uma retaliação e voltará a se reunir nesta terça para discutir uma resposta. A intenção do governo israelense é realizar uma ofensiva que atinja o território iraniano, mas que não seja forte o suficiente para provocar uma nova guerra no Oriente Médio, segundo fontes do gabinete ouvidos pela agência de notícias Reuters.

O Irã disse, depois do ataque, que tratava a questão como encerrada, mas disse que vai revidar caso haja um novo ataque de Israel.

Neste contexto de incertezas, investidores recorrem a ativos vistos como sendo mais seguros para proteger seu patrimônio. Assim, o dólar ganha vantagem sobre outras moedas, principalmente as de países emergentes, como o Brasil.

Além disso, dados dos EUA voltaram a vir fortes, fazendo investidores acreditarem que o Federal Reserve (Fed, o banco central americano) pode não reduzir suas taxas de juros de maneira significativa neste ano. Atualmente, os juros nos Estados Unidos estão entre 5,25% e 5,50% ao ano.

Ontem, o Departamento do Comércio dos EUA informou que as vendas no varejo aumentaram 0,7% em março, acima do 0,3% projetado por economistas ouvidos pela Reuters. Já os dados de fevereiro foram revisados para alta de 0,9%, em vez do 0,6% informado anteriormente.

Os números fizeram os rendimentos das Treasuries (títulos do Tesouro dos EUA) de dez anos — referência global de investimentos seguros — superarem os 4,60%.

O presidente do Fed, Jerome Powell, afirmou nesta terça-feira que a inflação continua a se mostrar mais forte do que o esperado nos Estados Unidos, o que significa que Fed provavelmente precisará de mais tempo do que pensava para ter certeza de que os preços caminham para a meta de 2%.

"Os dados recentes claramente não nos deram maior confiança e, em vez disso, indicam que provavelmente levará mais tempo do que o esperado para alcançar essa confiança", afirmou Powell durante evento realizado em Washington.

Já o vice-presidente do Fed, Philip Jefferson, disse que "será apropriado manter a atual postura restritiva da política monetária por mais tempo" caso a inflação não desacelere como esperado.

"Minha perspectiva básica continua sendo a de que a inflação diminuirá ainda mais, com a taxa básica mantida estável em seu nível atual, e que o mercado de trabalho permanecerá forte, com a demanda e a oferta de trabalho continuando a se reequilibrar", disse Jefferson em comentários preparados para um discurso em uma conferência de pesquisa do Fed em Washington.

"É claro que as perspectivas ainda são bastante incertas, e se os dados disponíveis sugerirem que a inflação é mais persistente do que espero atualmente, será apropriado manter a atual orientação política restritiva por mais tempo. Estou totalmente empenhado em fazer a inflação voltar a 2%."

*Com informações da agência de notícias Reuters.

|

G1 Tue, 16 Apr 2024 12:59:26 -0000 - |

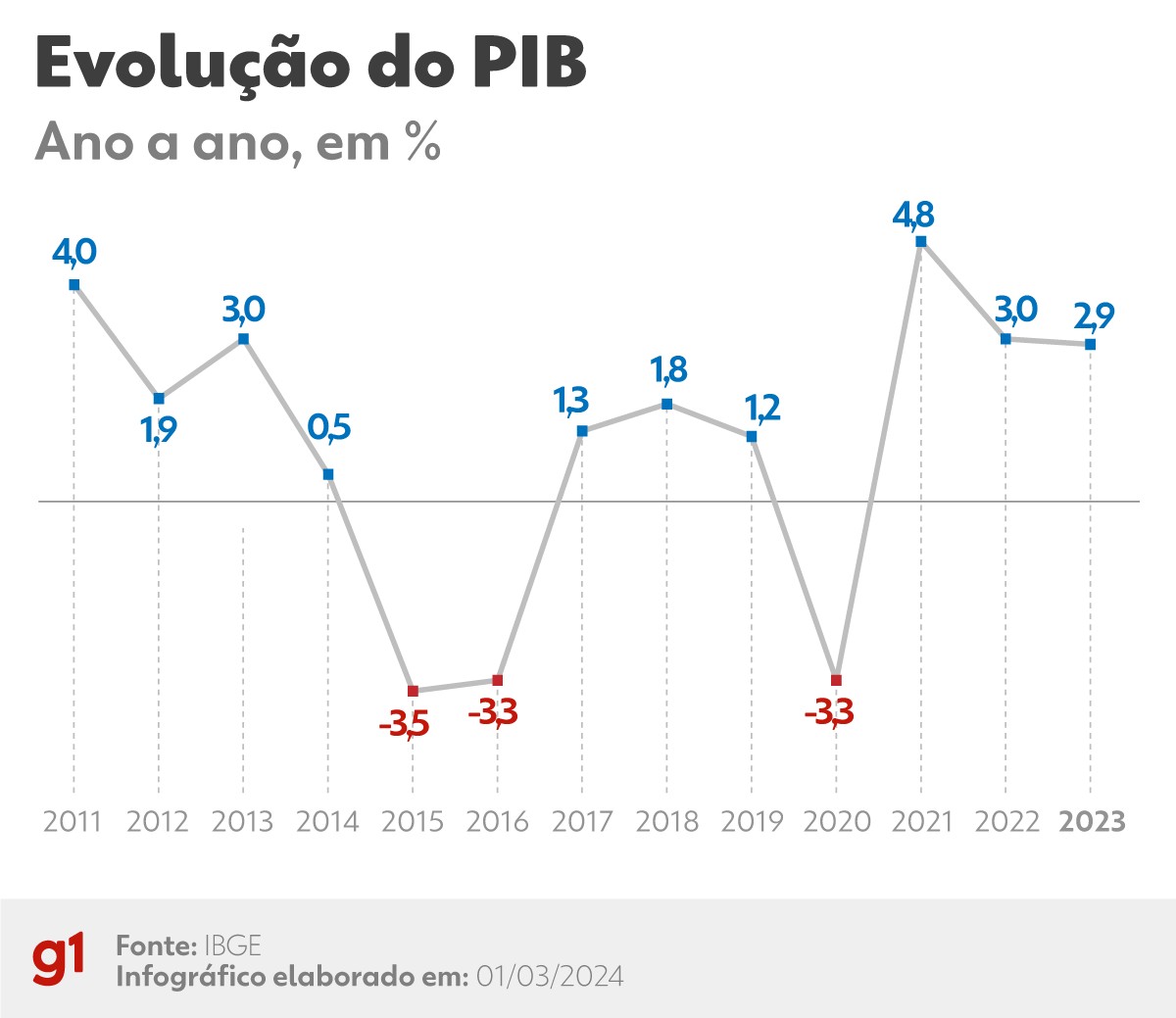

Números foram divulgados nesta terça-feira (16) pelo BC. Para 2025, analistas aumentaram a expectativa para inflação e mantiveram estimativa para crescimento da economia. Entenda como a inflação é calculada Os analistas do mercado financeiro reduziram a expectativa de inflação para 2024, ao mesmo tempo em que também passaram a projetar um crescimento maior da economia no período. As informações constam no relatório "Focus", divulgado nesta terça-feira (16) pelo Banco Central. O levantamento ouviu mais de 100 instituições financeiras, na semana passada, sobre as projeções para a economia. Para inflação de 2024, os analistas baixaram a estimativa de 3,76% para 3,71%. A redução aconteceu após o bom resultado do IPCA de março -- que desacelerou para 0,16%. Com isso, a expectativa dos analistas para a inflação de 2024 se mantém abaixo do teto da meta definida pelo Conselho Monetário Nacional (CMN). A meta central de inflação é de 3% neste ano, e será considerada formalmente cumprida se o índice oscilar entre 1,5% e 4,5% neste ano. Especial g1: o que é inflação Entenda: como a inflação mexe no seu bolso Para 2025, a estimativa de inflação avançou de 3,53% para 3,56% na última semana. No próximo ano, a meta de inflação é de 3% e será considerada cumprida se oscilar entre 1,5% e 4,5%. Para definir a taxa básica de juros e tentar conter a alta dos preços, o BC já está mirando, neste momento, na meta do ano que vem, e também em 12 meses até meados de 2025. Quanto maior a inflação, menor é o poder de compra das pessoas, principalmente das que recebem salários menores. Isso porque os preços dos produtos aumentam, sem que o salário acompanhe esse crescimento. Produto Interno Bruto Para o crescimento do Produto Interno Bruto (PIB) neste ano, a projeção subiu de de 1,90% para 1,95%. Foi a nona alta seguida no indicador. Já para 2025, a previsão de alta do PIB do mercado financeiro ficou estável em 2%. O PIB é a soma de todos os bens e serviços produzidos no país. O indicador serve para medir a evolução da economia. Em 2023, o PIB do Brasil cresceu 2,9%, segundo o Instituto Brasileiro de Geografia e Estatística (IBGE). Taxa de juros Os economistas do mercado financeiro mantiveram as estimativas para a taxa básica de juros da economia brasileira para o final deste ano e de 2025. Atualmente, a taxa Selic está em 10,75% ao ano, após seis reduções seguidas promovidas pelo Banco Central. Para o fechamento de 2024, a projeção do mercado para o juro básico da economia subiu de 9% para 9,13% ao ano. Para o fim de 2025, por sua vez, o mercado financeiro manteve a projeção estável em 8,5% ao ano. Outras estimativas Veja abaixo outras estimativas do mercado financeiro, segundo o BC: Dólar: a projeção para a taxa de câmbio para o fim de 2024 subiu de R$ 4,95 para R$ 4,97. Para o fim de 2025, a estimativa continuou em R$ 5. Balança comercial: para o saldo da balança comercial (resultado do total de exportações menos as importações), a projeção caiu de US$ 80,5 bilhões para US$ 79,7 bilhões de superávit em 2024. Para 2025, a expectativa para o saldo positivo subiu de US$ 74,6 bilhões para US$ 75 bilhões. Investimento estrangeiro: a previsão do relatório para a entrada de investimentos estrangeiros diretos no Brasil neste ano subiu de US$ 65 bilhões para US$ 67 bilhões de ingresso. Para 2025, a estimativa de ingresso avançou de US$ 73,1 bilhões para US$ 73,4 bilhões. Taxa Selic: entenda o que é a taxa básica de juros da economia brasileira

|

G1 Tue, 16 Apr 2024 11:32:38 -0000 - |

Assunto voltou a tona depois que o governo federal propôs, por meio do projeto de Lei de Diretrizes Orçamentárias de 2025, reduzir as metas de superávit primário para as contas públicas dos próximos anos. Proposta dá espaço para o governo obter cerca de R$ 161 bilhões para novos gastos públicos. Simone Tebet diz que não haverá mudança no limite de gastos A ministra do Planejamento e Orçamento do Brasil, Simone Tebet, afirmou nesta terça-feria (16), em entrevista ao Em Ponto, que não haverá mudança no limite de gasto. O assunto voltou a tona depois que o governo federal propôs ontem, por meio do projeto de Lei de Diretrizes Orçamentárias (PLDO) de 2025, reduzir as metas de superávit primário para as contas públicas dos próximos anos. As medidas incluídas na LDO, na prática, facilitam a realização de mais gastos públicos em 2025 e em 2026 – e, por conta disso, tendem a pressionar ainda mais a dívida pública para cima nesse período. Com a redução da meta fiscal, o espaço que o governo pode obter para novos gastos públicos é de cerca de R$ 161 bilhões nos dois anos. "É preciso, antes de tudo, ter compromisso com a responsabilidade fiscal", declarou a ministra. Hoje, a regra limita o crescimento das despesas públicas, que poderão subir acima da inflação, desde que respeitando uma margem de 0,6% a 2,5% de crescimento real ao ano. Se as contas do governo estiverem dentro da meta de gastos, o crescimento das despesas terá um limite de 70% do crescimento das receitas primárias. Caso o resultado primário fique abaixo da meta, o limite para os gastos cai para 50% do crescimento da receita. Além disso, a ministra afirmou que perseguirá a meta zero, para garantir que o Brasil nunca mais entre em déficit (quando o Brasil gasta mais do que arrecada). O ministro da Fazenda, Fernando Haddad, também disse que para a colunista Andreia Sadi que a meta do governo Lula 3 é de ter déficit zero. O projeto de Lei de Diretrizes Orçamentárias enviado pelo governo na segunda anunciou uma mudança na expectativa para as contas do governo em 2025. A projeção inicial era de um superávit de 0,5% do Produto Interno Bruto - o conjunto de todos os bens e serviços produzidos no país num determinado período. Agora, o governo reconheceu que não vai mais conseguir alcançar esse resultado e mudou a projeção para um déficit zero - a mesma meta já estabelecida para 2024. Isso significa que as receitas vão ser iguais às despesas, sem considerar o pagamento de juros da dívida pública. Ela também justificou que o governo resolveu ser mais conservador em relação ao anúncio de revisão de gastos, ao invés de abrir o menu de políticas públicas que poderia gerar qualquer valor para a economia. "O Brasil não pode gastar mais do que arrecada, não pode gastar tudo o que arrecada, e precisa gastar bem o que arrecada", declarou Tebet ainda.

|

G1 Tue, 16 Apr 2024 11:23:44 -0000 - |

Mercados emergentes, como o Brasil, tiveram um primeiro pregão difícil após a escalada do conflito no Oriente Médio. Ainda é cedo, mas efeitos ainda podem desencadear uma alta nos preços de combustíveis — e da inflação como um todo. Bomba de gasolina em posto de combustíveis de Macapá

Jorge Júnior/Rede Amazônica

Além da questão humanitária e geopolítica, a ameaça de espalhamento do conflito no Oriente Médio no fim de semana mexeu também com o mercado financeiro nesta segunda-feira (15). A guerra que começou na Faixa de Gaza, entre Israel e o grupo terrorista Hamas, tem agora uma participação mais evidente do Irã.

A rivalidade entre os países é antiga, mas o conflito esquentou porque Israel acusa o Irã de ser um dos financiadores do Hamas.

No fim de semana, o governo iraniano lançou mísseis e drones contra o território de Israel, em resposta a um bombardeio no dia 1º de abril contra a embaixada iraniana em Damasco, na Síria, em que um comandante sênior das Guardas Revolucionárias do Irã foi morto. E esse foi o primeiro ataque iraniano direto contra Israel na história.

A primeira reação do mercado veio cedo: o dólar disparou desde a manhã desta segunda, chegando à casa dos R$ 5,21, enquanto a bolsa de valores brasileira teve queda. Em momentos de tensão, os investidores "correm" para ativos mais seguros (como ouro e títulos dos Estados Unidos), prejudicando mercados emergentes como o nosso.

Mas uma expansão do conflito teria consequências além do câmbio e da bolsa por aqui.

Cabe destacar os possíveis efeitos abaixo, que serão explicados nesta reportagem:

⛽ uma possível alta no preço do petróleo, que pode levar a um aumento nos preços dos combustíveis;

💸 a disparada do dólar pode impactar a inflação, sobretudo dos produtos importados;

📈 os juros podem cair menos que o esperado.

O Irã deu o assunto por encerrado e classificou o ataque como legítima defesa. O governo israelense, contudo, afirma que pretende revidar.

LEIA MAIS

Israel quer responder ataque, e comunidade internacional tenta evitar escalada do conflito: o que vem por aí

Irã x Israel: qual o tamanho dos efetivos militares dos dois países

Ataque do Irã a Israel gera repercussões em todo o mundo e medo de resposta

Alta do petróleo e preço dos combustíveis

O principal impacto esperado pelos especialistas ouvidos pelo g1 era uma alta do preço do petróleo, tendo em vista que a região do Oriente Médio é uma grande exportadora da commodity.

Na sexta-feira (12), com o aviso do Irã de que lançaria o ataque contra Israel, o preço do barril do petróleo subiu e encerrou o dia cotado a mais de US$ 90. Mas, nesta segunda-feira, o preço não decolou.

É verdade que os preços já subiram bastante no ano passado, desde o início da guerra entre Israel e Hamas. Mas esse reforço é uma preocupação primordial por aqui porque acrescenta pressão à política de preços da Petrobras.

Um aumento do preço do petróleo deveria afetar diretamente os valores de combustíveis no Brasil, mas a empresa tem segurado os reajustes desde a mudança da política de preços em maio do ano passado.

"Hoje, o preço dos combustíveis no Brasil já possui uma defasagem próximo de 17% em relação aos preços internacionais. Se o conflito no Oriente Médio escalar, o barril do petróleo pode bater facilmente US$ 100, o que pressionaria a Petrobras a fazer um reajuste", comenta Felipe Vasconcellos, sócio da Equus Capital.

Apesar disso, segundo apuração do blog do Valdo Cruz, o governo do presidente Luiz Inácio Lula da Silva (PT), considera que a empresa não deveria reagir imediatamente ao aumento da tensão nos mercados por causa da entrada direta do Irã no conflito no Oriente Médio.

SAIBA MAIS

Disparada do dólar

Além de mexer com o preço do petróleo, o ambiente de incertezas geopolíticas também impacta na cotação do dólar, que é considerada a moeda mais segura do mundo.

Felipe Vasconcellos, da Equus Capital, explica que, em momentos assim, acontece um movimento comum no mercado financeiro, conhecido como "flight to quality" (ou "voo para a qualidade", na tradução do inglês).

"Em períodos de forte turbulência global, o dinheiro migra para a economia mais segura do mundo, no caso, a americana. Isso faz com que o dólar se valorize sobre todas as moedas, inclusive o real, que é uma economia emergente e com maior risco, pelo ponto de vista do investidor", afirma.

A economista Ariane Benedito destaca ainda que o sentimento de aversão aos riscos é mais intenso no Brasil em razão das últimas notícias sobre as contas públicas.

Nesta segunda-feira, o ministro da Fazenda, Fernando Haddad, confirmou em entrevista ao programa Estúdio i, da GloboNews, que o governo reduziu a meta fiscal de 2025 para um novo déficit zero para as contas públicas.

Para 2026, o governo passa a prever um superávit de 0,25%, e de 0,5% em 2027, até chegar a 1% em 2028.

Além das novas metas, o salário mínimo deve ser de R$ 1.502 no próximo ano, e ambas as propostas estão no projeto da Lei de Diretrizes Orçamentárias (LDO) de 2025.

Em outras palavras, isso significa mais tempo para um equilíbrio da dívida pública. A confirmação dos planos de Haddad reforçou a alta do dólar ainda durante entrevista do ministro ao Estúdio i.

Haddad confirma meta de déficit zero e que salário mínimo deve ser de R$ 1.502 em 2025

Pressão inflacionária e juros caindo menos

A equação de fortalecimento do dólar com pressão sobre os preços de combustíveis é perigosa para a inflação.

Sempre que grandes potências do mundo petrolífero se envolvem em questões diplomáticas, as commodities — em especial, o petróleo — ficam mais voláteis no mercado internacional. Uma nova complicação na oferta pode acionar mais um gatilho para que os preços de combustíveis subam em todo o mundo.

E sempre que há aumento do preço dos combustíveis, começa um efeito em cadeia de repasse de preços para outros setores, como os serviços e indústria alimentícia. Além disso, produtos importados também refletiriam o valor da moeda americana.

"Teríamos um impacto direto em todos os produtos importados e commodities, como o agronegócio por exemplo", diz Felipe Vasconcellos, da Equus Capital.

"Por um lado, a agricultura e a pecuária seriam beneficiados diretamente, assim com as empresas brasileiras exportadoras. Entretanto, diversos outros produtos, que dependem de insumos importados — desde o trigo que vai no pão, até os medicamentos — teriam um reajuste de preço, pois o custo de produção aumentaria."

Sérgio Goldenstein, estrategista-chefe da Warren Investimentos, destaca que, caso a tendência de aumento de preços se confirme, haveria chance de prejudicar o ciclo de corte nos juros no Brasil.

Os juros são usados, principalmente, como forma de controlar a inflação. Uma disparada nos preços poderia dificultar o caminho do BC na redução das taxas.

Já em sua última reunião, o Comitê de Política Monetária (Copom) do Banco Central do Brasil (BC) optou por cortar a taxa básica de juros (Selic) pela sexta vez, para 10,75% ao ano, mas prometeu apenas mais um corte de 0,5 ponto percentual, deixando em aberto os próximos passos.

"Apesar de mediana das expectativas dos economistas para a taxa Selic terminal ser de 9%, o mercado de juros futuros já precifica uma Selic final na casa de 10%", comenta Goldenstein.

|

G1 Tue, 16 Apr 2024 08:03:22 -0000 - |

Famosos têm feito propaganda sobre uso de assessoria para receber o benefício. Solicitação pode ser feita pela própria trabalhadora pelo site do governo ou pelo aplicativo Meu INSS. Benefício é liberado por motivo de nascimento de filho, aborto não criminoso, adoção ou guarda judicial

Imagem ilustrativa/Divulgação

O Instituto Nacional do Seguro Social (INSS) divulgou um alerta nesta segunda-feira (15) informando que não é preciso contar com intermediários para conseguir o salário-maternidade.

A publicação aconteceu após diversos famosos fazerem propaganda de uma empresa que oferece assessoria para mulheres receberem o auxílio. Nas redes sociais, os influencers costumam chamar a atenção para a publicidade com frases como "Atenção, mamães e gravidinhas".

Mas o INSS , que já tinha feito um alerta semelhante em 2023, destaca que o benefício pode ser solicitado pela própria trabalhadora. E que isso é feito à distância, não é preciso comparecer a uma agência.

Além disso, todo o processo é gratuito e não existe cobrança de multas ou valores adiantados para que o salário-maternidade seja liberado.

DADOS SENSÍVEIS - O pedido deve ser feito por meio do aplicativo ou do site Meu INSS, além da Central de Atendimento 135 (veja abaixo o passo a passo).

Ao acessar o Meu INSS para dar entrada em qualquer benefício, é necessário ter um login e senha na plataforma Gov.br. Por isso, a recomendação é de que somente uma pessoa de confiança tenha esses dados. O INSS alertou para o risco de entregar essas informações para sites desconhecidos.

Nesta reportagem, o g1 explica algumas dúvidas sobre o salário-maternidade. Veja abaixo:

O que é o salário-maternidade?

Quem tem direito ao salário-maternidade?

Como é feito o cálculo do salário-maternidade?

Como solicitar o salário-maternidade?

Onde e quando pedir o salário-maternidade? Tem prazo máximo?

Qual a duração do salário-maternidade?

Como fugir de golpes na internet?

1. O que é o salário-maternidade?

O salário-maternidade é um direito trabalhista que garante à mulher um afastamento de 120 dias do emprego para cuidar do filho, sem prejuízo da sua remuneração.

2. Quem tem direito ao salário-maternidade?

O benefício é liberado para trabalhadoras que se afastaram das atividades devido ao nascimento do filho, a aborto não criminoso, a adoção ou guarda judicial para fins de adoção.

Ele é garantido para as seguradas do INSS, inclusive aquelas que não estejam em atividade, mas permaneçam em período de manutenção da qualidade de segurado (até 12 meses após a última contribuição).

O período de segurado pode ser maior ou menor em situações como pessoas que recebem outros tipos de benefícios (auxílio-acidente e auxílio-suplementar), ex-beneficiários por incapacidade, que tenham feito mais de 120 contribuições mensais, entre outras.

3. Como é feito o cálculo do salário-maternidade?

O valor do salário-maternidade é calculado de formas diferentes para cada pessoa que pedir o benefício. Veja na tabela abaixo como funciona:

4. Como solicitar o salário-maternidade?

A única forma legal e correta de pedir o benefício do salário-maternidade é pelo aplicativo ou site Meu INSS. Basta seguir os seguintes passos:

Entre no Meu INSS;

Clique no botão “Novo Pedido”;

Digite “salário-maternidade urbano” ou “salário-maternidade rural;

Na lista, clique no nome do serviço/benefício;

Leia o texto que aparece na tela e avance, seguindo as instruções.

Conforme alertado pelo INSS, não é necessário contratar uma empresa para intermediar o pedido.

Porém, se a beneficiária precisar de um auxílio, a orientação é que ela procure um advogado devidamente registrado na Ordem dos Advogados do Brasil (OAB).

"(Isso) se você não se acha apto ou tem dúvidas, como: 'Será que eu ainda estou com a qualidade de segurada?' Aí, sim, você deve procurar ajuda de um advogado de confiança", explica Washington Barbosa, especialista em direito previdenciário.

5. Onde e quando pedir o salário-maternidade? Tem prazo máximo?

Todo atendimento relacionado ao salário-maternidade é realizado à distância, não sendo necessário o comparecimento presencial nas unidades do INSS, somente quando solicitado, para comprovação.

visualisation/17570367?1120806

Além das regras na tabela acima, há, ainda, o chamado “período de prescrição”, afirma o advogado.

Isso significa que, se no momento em que a criança nasceu, a mãe preenchia os requisitos para obter o salário-maternidade, mas não pediu o benefício por algum motivo, ela ainda tem um prazo de 5 anos para fazer a solicitação.

6. Qual a duração do salário-maternidade?

O tempo de duração depende do motivo que deu origem ao benefício. Atualmente, há quatro categorias com calendários diferentes.

120 dias, em caso de parto;

120 dias, em caso de adoção ou guarda judicial para fins de adoção, independentemente da idade do adotado que deverá ter no máximo 12 anos de idade;

120 dias, em caso de natimorto;

14 dias, em caso de aborto espontâneo ou previstos em lei (estupro ou risco de vida para a mãe), a critério médico.

7. Como fugir de golpes na internet?

Sites e redes sociais que oferecem supostas facilidades ou dizem ser canais oficiais para conseguir o salário-maternidade devem ser vistos com atenção, pois podem representar risco à segurança de dados do cidadão.

O INSS não utiliza intermediários para a liberar o benefício, além de não cobrar multas ou valores adiantados para que o salário-maternidade seja liberado.

Além disso, não se deve fornecer dados pessoais como CPF, nome, data de nascimento, etc. para sites ou empresas de origem desconhecida.

Revisão da vida toda: entenda o que mudou com a nova decisão do STF e quem vai ser afetado

13º salário: saiba quem tem direito e quando cai na conta

Saiba o que a lei diz sobre reuniões fora do horário de trabalho contratual

|

G1 Tue, 16 Apr 2024 08:03:06 -0000 - |

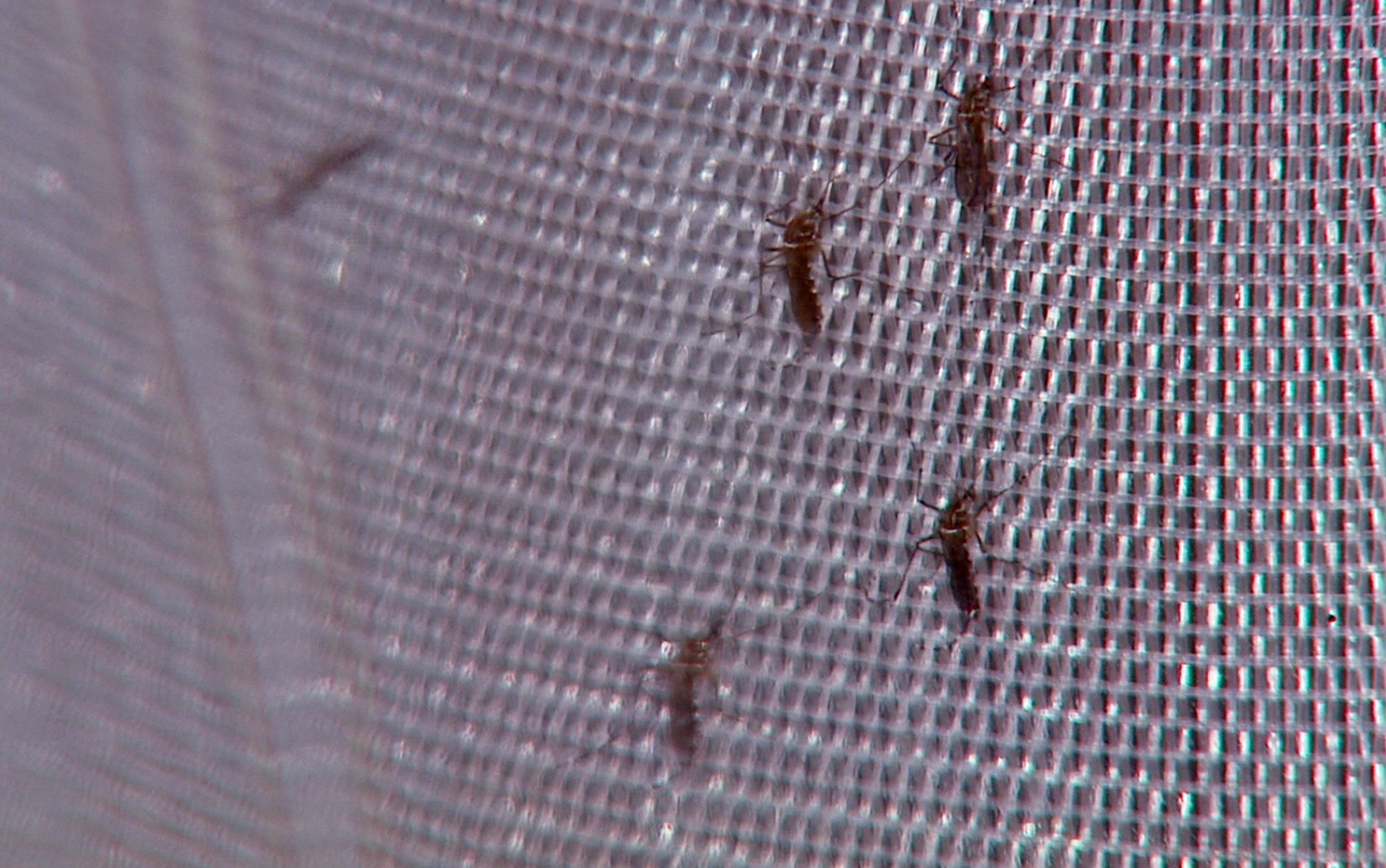

Distribuição de água, tratamento de esgoto e coleta de lixo estão relacionados à proliferação do mosquito. País investe pouco para universalizar acesso ao saneamento. Aedes aegypti

Reprodução EPTV

O Brasil passa por um surto de dengue que pode ser o pior da história na América Latina, segundo a Organização Mundial de Saúde (OMS). Ao mesmo tempo, atrasa a execução das metas de universalização do saneamento básico, que podem reduzir a proliferação do mosquito.

Segundo estudo elaborado a partir de audiências públicas do Senado no ano passado, o Brasil precisa dobrar os investimentos em infraestrutura de saneamento para alcançar as metas até 2033 –prazo estabelecido em lei.

"Isso porque a média anual de investimentos tem sido de R$ 20 bilhões, ao passo em que é necessária uma média (conservadora) de 44 bilhões anuais para ser possível o atingimento da meta legal exigida", diz o documento do Senado.

Como saber se você está com dengue e se é grave

Metas de saneamento

Em 2020, o governo publicou o Marco Legal do Saneamento Básico, que estabelece que as metas de universalização devem ser cumpridas até 31 de dezembro de 2033.

Segundo o texto, até essa data:

99% da população deve ter acesso à rede de distribuição de água;

90% da população deve ter acesso a coleta e tratamento de esgoto.

Segundo dados do Ministério das Cidades, em 2022, cerca de 85% da população tinha acesso à rede de distribuição de água, enquanto 56% era atendida com rede de esgoto.

"O marco veio para trazer esse senso de urgência. O Brasil tem mais de 5,5 mil municípios, cada município precisa entender qual é a sua realidade, entender como que está o seu contrato [...], entender quais são as metas, e estabelecer um planejamento", diz a presidente do Instituto Trata Brasil, Luana Pretto.

Saneamento básico: Brasil ainda está longe de cumprir metas após três anos do marco legal

Segundo a entidade, em 2022, o Brasil investiu em média R$ 138,7 por habitante, quando deveria estar investindo R$ 231.

Para Pretto, se o país mantiver esse nível de investimento, dificilmente conseguirá atingir as metas de universalização. A presidente do Instituto Trata Brasil também destaca a desigualdade no acesso ao saneamento.

"Temos diferentes realidades. Hoje, a diferença em relação ao acesso ao saneamento é muito grande principalmente na região Norte e Nordeste, o gap [diferença] é enorme", declarou.

Segundo Pretto, a região Norte tem 60% da população com acesso a água e 14% com acesso a coleta e tratamento de esgoto. O Nordeste tem pouco mais de 30% de coleta e tratamento. Já o Sudeste, destaca, está perto da universalização.

Relação entre dengue e acesso à água

Para a professora da Faculdade de Saúde Pública da USP, Maria Anice Mureb Sallum, a falta de acesso à distribuição de água, ou sua intermitência, incentiva o armazenamento, que pode se tornar um foco de dengue.

"Quando falamos em saneamento básico, entra também essa questão de distribuição de recursos hídricos, de água potável. Aqui [São Paulo], por exemplo, temos distribuição de água potável, o problema é que ela não é confiável o suficiente para não precisar de caixa d’água", afirma.

Sallum explica que o armazenamento de água é uma forma de garantir a disponibilidade do recurso.

"Só que se a caixa d’água não for construída de maneira adequada, para não permitir a entrada do aedes aegypti para depositar ovos, ela acaba se tornando um criadouro importante e altamente produtivo", declarou.

A professora também ressalta que o descarte inadequado de resíduos, como plásticos, pode levar ao acúmulo de água. Esses objetos se tornam então um importante criadouro do mosquito.

"As pessoas jogam em locais e acabam acumulando uma quantidade às vezes incrível de material plástico, garrafas pet, garrafas e embalagens de todo tipo. Em geral, em terrenos baldios, construções abandonadas, então esses recipientes também se tornam bons criadouros para mosquitos quando também conseguem acumular água", diz.

Tratamento de esgoto

A professora da USP afirma que ainda não há casos documentados de proliferação do mosquito da dengue em esgotos no Brasil, embora estudos em laboratório comprovem que o mosquito também pode se reproduzir nesses ambientes.

"Em outros lugares do mundo, já foram encontradas larvas do aedes aegypti em esgoto in natura. Além disso, um grupo de pesquisadores da Universidade Federal do Paraná que, em experimentos em laboratório, demonstraram que as fêmeas do aedes aegypti depositam larvas, que se desenvolvem muito bem e geram adultos em águas de esgoto in natura", conta Sallum.

Ela ressalta que falta encontrar esses casos na natureza, mas afirma que os esgotos são locais que "merecem certa vigilância imunológica".

Para Pretto, do Instituto Trata Brasil, a falta de saneamento tem relação com a proliferação de doenças ligadas à qualidade da água e transmitidas por mosquitos.

"Quando não tem acesso à coleta e tratamento de esgoto, temos aquele esgoto bruto infiltrando no solo, ou às vezes indo para valas ao céu aberto, e aí com a mistura desse esgoto com água da chuva acaba também às vezes formando poças e locais de água parada", diz.

|

G1 Tue, 16 Apr 2024 07:01:25 -0000 - |

As apostas podem ser feitas até as 19h em lotéricas ou pela internet. Aposta única da Mega-Sena custa R$ 5 e apostas podem ser feitas até as 19h

Marcelo Brandt/G1

O concurso 2.713 da Mega-Sena pode pagar um prêmio de R$ 66 milhões para os acertadores das seis dezenas. O sorteio ocorre às 20h desta terça-feira (16), em São Paulo.

No concurso do último sábado (13), ninguém levou o prêmio máximo.

A aposta mínima para a Mega-Sena custa R$ 5 e pode ser realizada também pela internet, até as 19h – saiba como fazer.

A Mega soma três sorteios semanais: às terças, quintas e sábados.

Entenda como funciona a Mega-Sena e qual a probabilidade de ganhar o prêmio

Para apostar na Mega-Sena

As apostas podem ser feitas até as 19h (horário de Brasília), em qualquer lotérica do país ou pela internet, no site da Caixa Econômica Federal – acessível por celular, computador ou outros dispositivos.

É necessário fazer um cadastro, ser maior de idade (18 anos ou mais) e preencher o número do cartão de crédito.

Probabilidades

A probabilidade de vencer em cada concurso varia de acordo com o número de dezenas jogadas e do tipo de aposta realizada. Para a aposta simples, com apenas seis dezenas, que custa R$ 5, a probabilidade de ganhar o prêmio milionário é de 1 em 50.063.860, segundo a Caixa.

Já para uma aposta com 15 dezenas (limite máximo), com o preço de R$ 22.522,50, a probabilidade de acertar o prêmio é de 1 em 10.003, ainda segundo a Caixa.

|

G1 Tue, 16 Apr 2024 03:00:31 -0000 - |

Devem ser informadas no IR 2024 todas as dívidas com valores acima de R$ 5 mil. Selo home imposto de renda 2024

arte/g1

Os empréstimos e financiamentos que ultrapassem os R$ 5 mil devem ser informados na declaração do Imposto de Renda 2024 — sejam eles tomados em instituições financeiras ou de conhecidos e parentes.

Há dois tipos de empréstimos que precisam ser considerados na hora da declaração:

Empréstimos concedidos: quando o contribuinte empresta um recurso em dinheiro para outra pessoa física;

Empréstimos obtidos: quando o contribuinte toma dinheiro emprestado com outra pessoa ou instituição financeira.

Veja abaixo como fazer a declaração.

Saiba como declarar a venda de carro no imposto de renda 2024

LEIA MAIS

Saiba tudo sobre o Imposto de Renda 2024

Veja como fazer a declaração

Veja quem é obrigado a declarar

Veja como baixar o programa

Veja o calendário dos lotes de restituição

Todos os empréstimos precisam ser declarados?

Pelas regras da Receita Federal, só é necessário fazer a declaração do empréstimo tomado ou concedido quando o valor ultrapassa os R$ 5 mil — ou seja, valores iguais ou inferiores a essa faixa não precisam ser informados.

▶️ ATENÇÃO: Todos os tipos de empréstimos se enquadram nessa categoria, desde o consignado até o cartão de crédito e o cheque especial, por exemplo, desde que estejam dentro do valor de obrigatoriedade.

Como preencher a declaração?

Tanto os empréstimos concedidos quanto os obtidos precisam ser declarados.

▶️ RECURSOS EMPRESTADOS

O contribuinte precisará preencher a ficha de "Bens e Direitos", informando os dados no "Grupo 05 – Créditos" e na opção "01 – Empréstimos Concedidos";

É preciso discriminar o valor do crédito, o prazo e as condições estipuladas, além do nome e do número de inscrição no CPF ou no CNPJ do devedor.

▶️ DÍVIDAS

O contribuinte precisa lançar o valor na ficha de "Dívidas e Ônus Reais";

O contribuinte também precisará informar a situação do empréstimo em 31 de dezembro de 2022 e em 31 de dezembro de 2023, além do valor pago ao longo do ano passado.

A regra se aplica ao titular e também ao dependente, quando houver. Caso a declaração seja em conjunto ou se os Bens e Direitos comuns forem relacionados na declaração, o contribuinte também deve incluir as dívidas do cônjuge ou companheiro.

Como declarar um empréstimo familiar?

Quem tomou mais de R$ 5 mil emprestados de qualquer pessoa física também deve declarar a operação.

O valor do empréstimo deverá ser informado na ficha de "Dívidas e Ônus Reais", bem como o nome e CPF da pessoa que emprestou o dinheiro e as datas e valores pagos para a quitação do débito — mesmo que o empréstimo já tenha sido integralmente pago em 2023.

Quem emprestou também precisa declarar a operação informando o valor, o nome e o CPF do mutuário (pessoa que recebeu o dinheiro) e as datas e valores recebidos.

Segundo o Fisco, o valor recebido deve ser não só comprovado por meio de documentação e pelo devido lançamento nas respectivas declarações, como também precisa ser compatível com os rendimentos e disponibilidades financeiras declaradas, nas respectivas datas de entrega e recebimento dos valores.

"A simples alegação de que parte ou todo o acréscimo patrimonial é proveniente do recebimento de quantias anteriormente emprestadas a terceiros não justifica o aumento patrimonial", afirma a Receita em seu site.

Os juros recebidos de pessoas físicas em decorrência de empréstimos são tributáveis no carnê-leão e no ajuste anual. Os juros decorrentes de empréstimos concedidos a pessoa jurídica também estão sujeitos à incidência do imposto, às alíquotas de:

22,5%, com prazo de até seis meses;

20%, com prazo de seis meses e um dia até 12 meses;

17,5%, com prazo de 12 meses e um dia até 24 meses;

15%, com prazo acima de 24 meses.

Como declarar financiamento de imóveis?

Se você financiou a compra de um imóvel e estava pagando as parcelas até 31 de dezembro de 2023, vai precisar preencher todas as informações referentes a esse empréstimo na declaração de Imposto de Renda.

Mas é preciso atenção, uma vez que a declaração de um imóvel financiado no Imposto de Renda tem duas pegadinhas que podem confundir o contribuinte:

▶️ ONDE DECLARAR: A primeira é que o financiamento deve ser declarado na ficha de "Bens e Direitos", e não na de "Dívidas e Ônus Reais".

▶️ VALOR A DECLARAR: A segunda, é que o valor declarado tem que ser o valor efetivamente pago naquele ano, e não o valor de mercado do imóvel.

Especialistas orientam que o contribuinte peça o informe de rendimento sobre dívidas fornecido pela instituição financeira e o informe de rendimentos do FGTS fornecido pela Caixa Econômica Federal para ajudar no preenchimento de declaração.

Veja como fazer, em detalhes, na reportagem abaixo.

Imposto de Renda 2024: saiba como declarar imóvel financiado

Quem é obrigado a declarar o Imposto de Renda em 2024

quem recebeu rendimentos tributáveis acima de R$ 30.639,90 em 2023. O valor é um pouco maior do que o da declaração do IR do ano passado (R$ 28.559,70) por conta da ampliação da faixa de isenção desde maio do ano passado;

contribuintes que receberam rendimentos isentos, não-tributáveis ou tributados exclusivamente na fonte, cuja soma tenha sido superior a R$ 200 mil no ano passado;

quem obteve, em qualquer mês de 2023, ganho de capital na alienação de bens ou direitos, sujeito à incidência do imposto, ou realizou operações em bolsas de valores, de mercadorias, de futuros e assemelhadas cuja soma foi superior a R$ 40 mil, ou com apuração de ganhos líquidos sujeitas à incidência do imposto;

quem teve isenção de imposto sobre o ganho de capital na venda de imóveis residenciais, seguido de aquisição de outro imóvel residencial no prazo de 180 dias;

quem teve, em 2023, receita bruta em valor superior a R$ 153.199,50 em atividade rural (contra R$ R$ 142.798,50 em 2022);

quem tinha, até 31 de dezembro de 2023, a posse ou a propriedade de bens ou direitos, inclusive terra nua, de valor total superior a R$ 800 mil (contra R$ 300 mil em 2022);

quem passou para a condição de residente no Brasil em qualquer mês e se encontrava nessa condição até 31 de dezembro de 2023;

quem optou por declarar os bens, direitos e obrigações detidos pela entidade controlada, direta ou indireta, no exterior como se fossem detidos diretamente pela pessoa física;

Possui trust no exterior;

Deseja atualizar bens no exterior.

|

G1 Tue, 16 Apr 2024 03:00:28 -0000 - |

Afirmação do presidente do Banco Central vem após o governo propor trocar superávit por déficit zero em 2025. Mudar meta fiscal não é o ideal, diz Campos Neto

O presidente do Banco Central do Brasil (BC), Roberto Campos Neto, afirmou nesta segunda-feira (15) ser necessário que as âncoras fiscal e monetária trabalhem juntas e que o ideal é não mudar a meta fiscal, sendo que quaisquer alterações em caso de "desvios" precisam ser bem comunicadas.

A afirmação vem após o governo divulgar o projeto da Lei de Diretrizes Orçamentárias (LDO) de 2025, que será encaminhado ao Congresso Nacional. A proposta prevê meta de resultado fiscal zero para o ano que vem, sendo que a expectativa anterior era de superávit primário.

LEIA TAMBÉM:

Governo propõe reduzir metas para contas públicas e superávit só em 2026

Governo prevê alta de R$ 90 no salário mínimo em 2025, para R$ 1.502

A mudança adia a trajetória de estabilização da dívida inicialmente planejada quando o novo marco fiscal foi introduzido, no ano passado.

Em um evento promovido pelo Council on Foreign Relations, Campos Neto destacou que o mercado tem um número muito pior para o resultado fiscal do que o governo.

É muito ruim alterar uma meta fiscal tão cedo, diz Daniel Sousa sobre redução da meta para 2025

"Sempre que há uma mudança no governo, isso torna a âncora fiscal menos transparente ou menos crível. Assim, o custo da política monetária se torna mais alto", disse Campos Neto. "O ideal é não mudar as metas."

O aumento da dívida global será uma grande preocupação, disse Campos Neto, destacando que a política fiscal mundial está se tornando muito menos coordenada com a política monetária.

Questionado sobre a proposta de usar a renda de ativos russos congelados para pagar pela reconstrução da Ucrânia, ele disse que "o risco moral que pode ser criado por isso excede em muito os benefícios".

"As pessoas precisam entender que todo o sistema é baseado na confiança de que, uma vez que você acumula reservas e as investe no exterior, você pode obter seu dinheiro quando precisar", disse ele.

"Como uma autoridade de banco central que tem reservas investidas em diferentes lugares, eu me preocupo que essa confiança possa ser quebrada."

Presidente do Banco Central, Roberto Campos Neto.

Reuters/Brendan McDermid

|

G1 Mon, 15 Apr 2024 23:50:13 -0000 - |

Falha em regularizar situação pode gerar multa de R$ 1.467,35 por infração gravíssima. Norma vale para condutores profissionais, que devem conferir necessidade na Carteira Digital. Exame toxicológico é obrigatório para motoristas com CNH nas categorias C, D e E

Reprodução/RPC

A Secretaria Nacional de Trânsito (Senatran) vai enviar esta semana notificações para 3,4 milhões de motoristas com carteiras das categorias C, D e E que ainda não realizaram exame toxicológico. O prazo para regularização da situação termina no fim deste mês.